[메모리 포렌식] 프로세스 덤프 분석 플러그인 (2)

windows.handles

: 해당 프로세스가 열고 있는 핸들 출력

핸들 : windows에서 여러 오브젝트를 지칭하는 포인터

windows.dlllist

: 해당 프로세스가 이용하는 DLL 목록 출력

정상 프로세스에 악성 DLL 로드시켜 악성 동작을 수행하는 경우 DLL 목록을 확인해볼 수 있다.

특히 DLL 이름보다도 경로가 정상적인지 확인할 것 !!

python Z:\Tools\volatility3\vol.py -c config.json -f .\Challenge.raw windows.dlllist --pid 2096 > dlllist_2096.log

windows.dumpfiles

: 파일을 덤프할 수 있는 명령어 (--pid)

--virtaddre 옵션 - 해당 가상 주소에 위치하는 파일 덤프

--physaddr 옵션 - 해당 물리 주소에 위치하는 파일 덤프

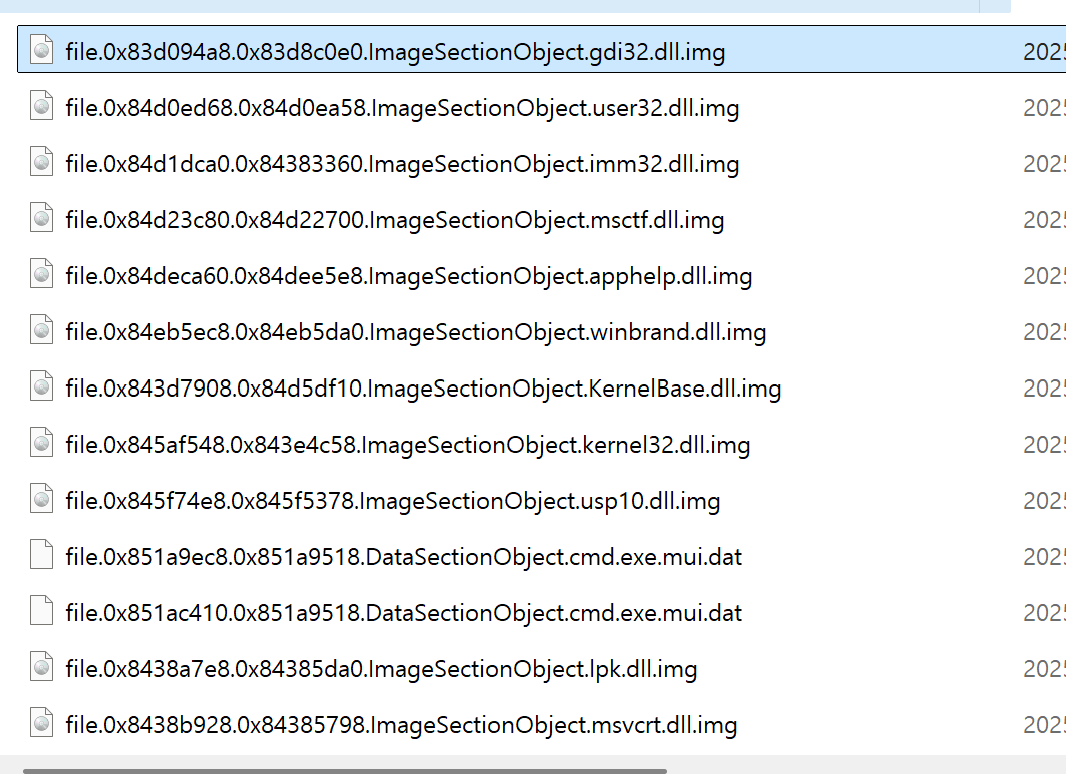

python Z:\Tools\volatility3\vol.py -c config.json -f .\Challenge.raw -o .\2096\ windows.dumpfiles --pid 2096

실제 덤프된 파일들이 저장되어 있음 !!

[file.시작주소.끝주소.획득방법.원본파일이름.img]

windows.memmap

: 해당 프로세스의 메모리 구조를 알 수 있는 프러그인

--dump 옵션 - 해당 프로세스의 메모리 전체를 파일로 덤프하기 위해 사용됨

python Z:\Tools\volatility3\vol.py -c config.json -f .\Challenge.raw -o .\2096\ windows.memmap --pid 2096 --dump > memmap_2096.log