[Windows Forensics] 이벤트 로그

이벤트 로그

이벤트 로그

: 사용자 로그인, 시스템 시작/종료 등 Windows 운영체제에서 발생하는 다양한 이벤트들을 기록한 파일

💡 이벤트 로그는 악성코드 동작을 알아내기에 유용하다 !

악성코드는 동작 과정에서 계정을 생성하고, 해당 계정에 높은 권한을 부여하며, 특정 커맨드를 이용해 프로그램을 실행하는 등의 행위를 한다.

이벤트 로그에서 기록하는 시스템 이벤트

- 사용자 계정 생성, 암호변경, 권한 변경

- 시스템 로그인 성공, 실패

- 프로세스 시작 및 종료

- 시스템 원격 로그인

- 저장장치 연결

이벤트 로그는 시스템에서 발생한 사용자의 행위를 파악하는 데 중요하다.

또한, 시스템에서 발생한 오류, 보안 결함도 추적 가능하다.

악성코드 침해 사고 발생 시 악성코드가 어떻게 침투했는지, 어떻게 동작했는지 분석하는 것도 가능하다 !

이벤트 뷰어

응용 프로그램 : 시스템 구성요소를 제외한 응용프로그램에서 발생한 이벤트 기록

- 작업 성공 여부나 동작 중 오류 여부 등 기록

보안(Security) : 파일 열기, 만들기와 같은 시스템 리소스 사용 이벤트

- 보안 이벤트

- 유일하게 사용자가 기록할 이벤트 유형을 변경할 수 있음!

설치

- 응용프로그램 설치/설정 관련 이벤트 기록

C:\Windows\System32\winevt\Logs

보안 : Security.evtx

시스템 : System.evtx

응용프로그램 : Application.evtx

이벤트 로그 분석

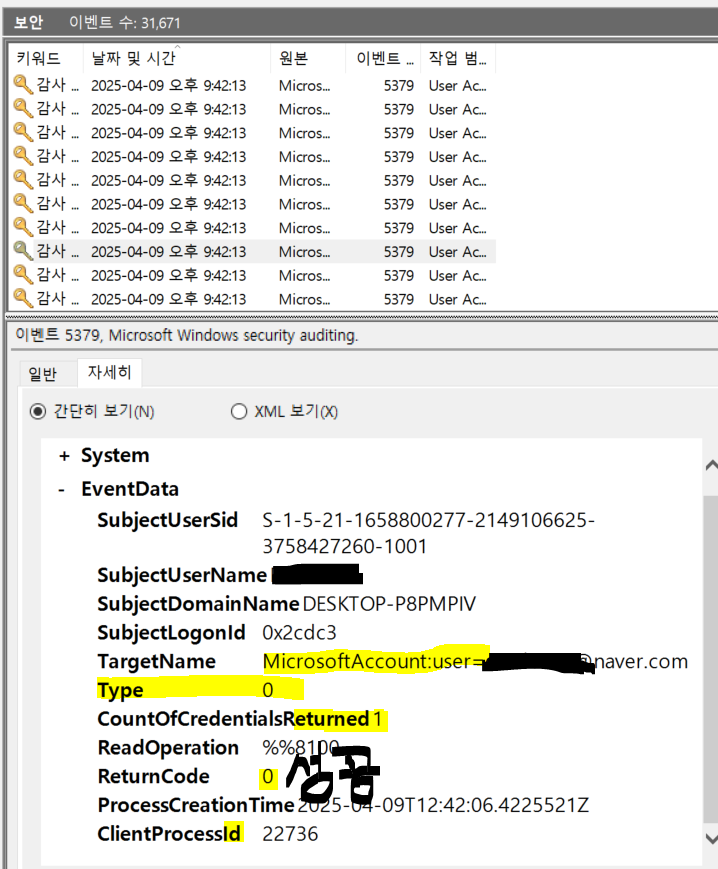

🔐 이벤트 ID 5379 - 자격 증명 접근 이벤트

▫️ 주요 정보 요약:

| SubjectUserSid | S-1-5-21-...-1001 → 이 이벤트를 발생시킨 사용자 계정의 SID (보안 식별자). |

| SubjectUserName | (사용자이름) → 이 이벤트를 발생시킨 사용자 이름입니다. |

| SubjectDomainName | DESKTOP-P8PMPIV → 이 사용자가 속한 컴퓨터 이름(도메인). |

| SubjectLogonId | 0x2cdc3 → 이 로그인 세션을 식별하는 ID. |

| TargetName | MicrosoftAccount:user=()@naver.com → 접근한 대상 자격 증명의 이름. Microsoft 계정임. |

| Type | 0 → 자격 증명 유형. 보통 0은 일반적인 자격 증명 조회. |

| CountOfCredentialsReturned | 1 → 반환된 자격 증명의 개수. |

| ReadOperation | %%8100 → 자격 증명 읽기 작업을 의미함. (보통 패스워드 확인 같은 것) |

| ReturnCode | 0 → 성공적으로 동작함 (0은 성공) |

| ProcessCreationTime | 2025-04-09T12:42:06.4225521Z → 이 자격 증명을 요청한 프로세스가 생성된 시간 (UTC 기준). |

| ClientProcessId | 22736 → 요청을 보낸 클라이언트 프로세스의 PID (Process ID). |

🧩 무슨 일이 일어난 건가요?

이 로그는 ()라는 사용자가 로그인한 세션에서 ()@naver.com라는 Microsoft 계정의 자격 증명을 시스템이 사용했거나 접근했음을 나타낸다.

이런 이벤트는 다음 상황에서 자주 발생합니다:

- 사용자가 Microsoft 계정을 사용해 로그인하거나 인증 시도

- Microsoft 계정 자격 증명이 암호 관리자 또는 Credential Manager 등에서 참조될 때

- 앱이 Microsoft 계정 인증을 시도할 때 (예: Outlook, OneDrive, Store 등)

❗ ClientProcessId 가 있으므로, PID 22736 이 어떤 프로세스였는지 확인하면 자격 증명 접근 주체를 역추적할 수 있다 !

NEW 프로세스 ID 가 22736 인 로그를 찾으면 실행파일 경로 / 실행한 사용자 / 이 프로세스를 실행한 상위 프로세스 / 프로세스 생성 시간을 알 수 있다

PID : 프로그램 하나하나에 붙는 고유한 번호

SID : 사용자나 그룹 같은 보안 주체를 식별하는 고유

🎯 이걸 왜 알아야 해?

지금 보고 있는 이벤트에서는 누군가(또는 무언가)가 ewid1201@naver.com이라는 Microsoft 계정 자격증명에 접근함

그리고 **그 요청을 한 프로그램(=프로세스)**의 PID가 22736번이었단 말이지.

그래서 우리는 이렇게 질문할 수 있어:

"PID 22736번은 어떤 프로그램이었을까?"

→ 그걸 알면 누가 계정 정보를 썼는지 파악할 수 있음!

🔍 디지털 포렌식 주요 Windows 이벤트 로그 요약표

Event ID 설명분석 포인트 예시

| 4624 | 계정 로그인 성공 | 누가 언제 로그인했는지 확인 |

| 4625 | 계정 로그인 실패 | 무차별 대입 공격 탐지, 실패 원인 확인 |

| 4634 | 계정 로그오프 | 사용자 세션 종료 시간 확인 |

| 4672 | 특수 로그인 (관리자 권한) | 권한 상승 여부 분석 |

| 4608 | Windows 시작 | 시스템 재부팅 시간 확인 |

| 1074 | Windows 종료 | 시스템이 어떻게 종료되었는지 확인 |

| 42 | 시스템 절전 모드 | 사용자 부재 시각 등 유추 |

| 1102, 104 | 이벤트 로그 삭제 | 포렌식 흔적 삭제 시도 탐지 |

| 10000, 10100 | 장치 드라이버 설치/업데이트 | 외부 장치 연결 여부, 악성 드라이버 탐지 |

| 225 | 장치 연결 해제 | USB 장치 해제 시간 확인 |

| 1006 | 파티션 연결 해제 | 외장 저장장치 사용 여부 확인 |

| 10000, 10001 | 네트워크 연결/해제 | 네트워크 접속 시간 및 로그 추적 가능 |

같은 이벤트 ID 라고 모두 동일한 내용을 갖는 것은 아니다 !

- EventID 기반으로 이벤트 로그를 검색하되, 이벤트 로그의 상세내용을 읽어본 후에 사실관계를 파악할 것 !

❕ 절대 다 못 외움......

<참고자료>

https://koreascience.kr/article/JAKO201820765436652.pdf

https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/Default.aspx