- 레지스트리 분석을 통해 USB 제품명, 시리얼 번호, 최초 연결 시각, 마지막 연결 시각 찾기

(?는 변경 가능)

- HKLM\SYSTEM\ControlSet00?\Enum\USB

- HKLM\SYSTEM\ControlSet00?\Enum\USBSTOR

- HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices

- C:\Windows\INF\setupapi.dev.log

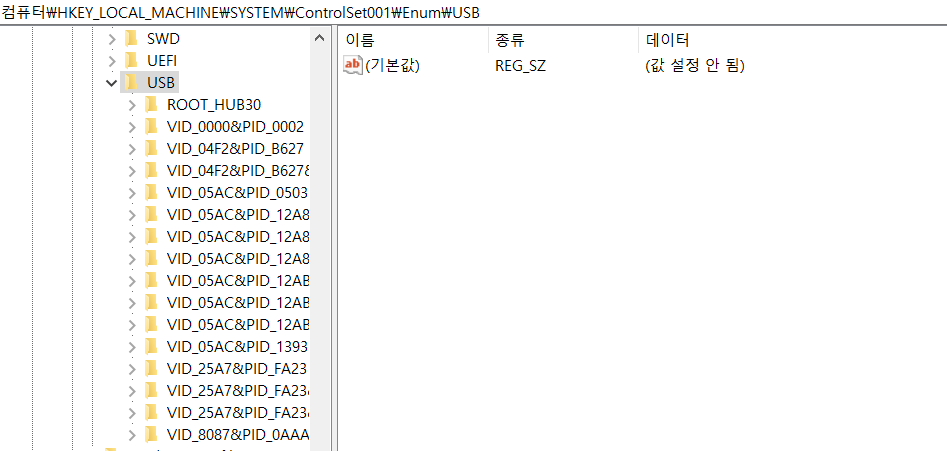

1. 레지스트리 - USB

HKLM\SYSTEM\ControlSet00?\Enum\USB

VID_XXXX&PID_XXXX - USB의 제조사 (Vendor) ID와 제품(product)ID를 의미

→ VID PID를 통해 연결된 USB 장치 식별 가능

2. USBSTOR

HKLM\SYSTEM\ControlSet00?\Enum\USBSTOR

- USB 중 저장장치 경로

- USB 저장 장치를 연결할 적이 없거나, 기록이 삭제되었다면 경로가 존재하지 않을 수 있음 !!

Ven_XXXXX&Prod_XXXXX&Rev_XXX

- 제조사, 제품, 버전

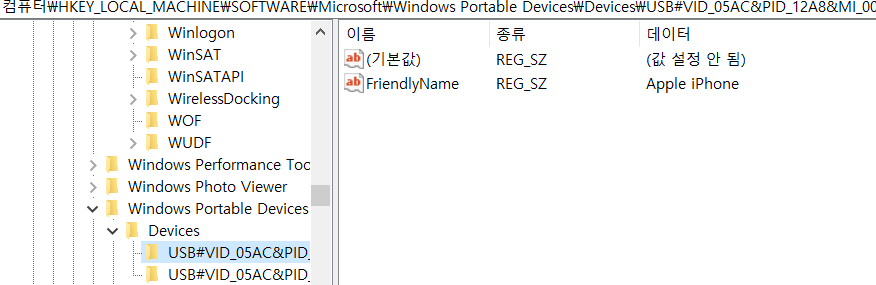

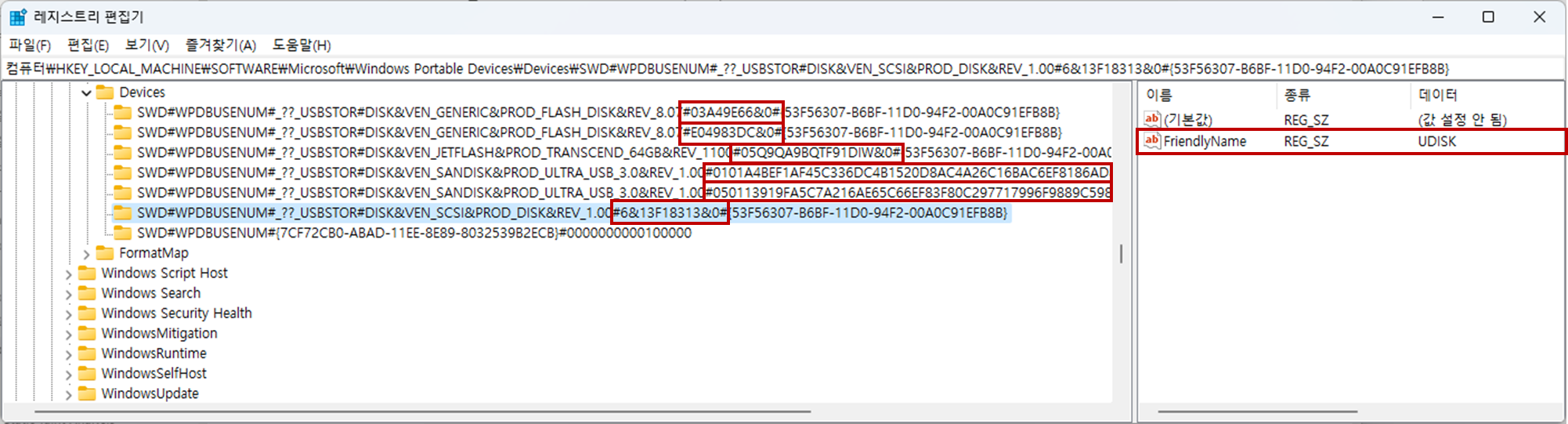

3. 레지스트리 - Devices

HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices

FriendlyName 필드 - 시스템에 마운트된 볼륨 이름

[고유 인스턴스 ID(Unique Instance Identifier)]

같은 모델이라도 제품마다 고유하게 부여된 장치의 번호, 시리얼 번호를 이용해 생성한 값

- 시리얼 번호가 있을 때: #{SerialNumber}&{?}#

- 시리얼 번호가 없을 때: #{?}&{RandomNumber}&{?}#

4. setupapi.dev.log

C:\Windows\INF\setupapi.dev.log

- 레지스트리 이외의 파일에서도 USB 연결 흔적과 관련된 많은 정보를 획득할 수 있다.

레지스트리 하이브

= 레지스트리 파일들

- 레지스트리는 하나의 파일로 저장되는 것이 아니라, 아래와 같은 파일들로 나뉘어 저장

- 레지스트리 편집기에서는 이러한 파일들을 모아 하나의 레지스트리 데이터베이스인 것처럼 보여주는 것 !

- 시스템 파일 → 시스템 동작 시일반적인 방법으로는 복사 불가 → FTK Imager 이용해 파일 추출

- C:\Users\[UserName]\NTUSER.DAT

- C:\Users\[UserName]\AppData\Local\Microsoft\Windows\UsrClass.dat

- C:\Windows\System32\config\DEFAULT

- C:\Windows\System32\config\SAM

- C:\Windows\System32\config\SECURITY

- C:\Windows\System32\config\SOFTWARE

- C:\Windows\System32\config\SYSTEM

.❗ 수집 대상 파일에 대응되는 .LOG1, .LOG2 파일을 같이 수집해야 한다 !

.LOG1 , .LOG2 파일 - 레지스트리 파일 변경 이전 트랜잭션 데이터를 잠시 보관하는 파일이기에 존재한다면 수집해야 함!!

dirty 상태 레지스트리 - 사용 중이던 레지스트리가 정리되지 않은 상태 .. 아직 쓰여지지 않은 데이터가 존재하고, 이런 데이터는 LOG1, LOG2 파일에 아직 남아있다

→ LOG1, LOG2 에 남아 있는 데이터를 레지스트리에 통합하는 과정 필요

RLA 도구

: LOG1, LOG2에 남아 있는 데이터를 레지스트리에 통합하는 과정을 지원한다.

'Digital Forensics > Memory Forensics' 카테고리의 다른 글

| 프리패치 (0) | 2025.05.20 |

|---|---|

| [메모리 포렌식] 기타 플러그인 (3) (0) | 2025.04.26 |

| [메모리 포렌식] 프로세스 덤프 분석 플러그인 (2) (0) | 2025.04.25 |

| [메모리 포렌식] 프로세스 목록 확인하기 (0) | 2025.04.25 |